Una App Android Espía a los Usuarios

Keypoints:

- Los investigadores descubrieron una aplicación Android troyanizada, iRecorder - Screen Recorder, con más de 50.000 instalaciones en la tienda Google Play.

- En un principio, la aplicación no tenía funciones maliciosas, pero posteriormente se actualizó con código malicioso, lo que podría indicar su participación en una campaña de espionaje.

- La aplicación maliciosa podía extraer grabaciones del micrófono y robar archivos con extensiones específicas, lo que suscitaba preocupación por la privacidad de los usuarios y la seguridad de los datos.

¿ Está en peligro su privacidad? Desvelando el código malicioso secreto de una popular aplicación para Android.

Investigadores de ESET han descubierto una aplicación Android troyanizada que estaba disponible en la tienda Google Play con más de 50.000 instalaciones.

La aplicación, llamada iRecorder - Screen Recorder, se subió inicialmente a la tienda sin ninguna funcionalidad maliciosa el 19 de septiembre de 2021. Sin embargo, parece que la funcionalidad maliciosa se implementó más tarde, probablemente en la versión 1.3.8, que estuvo disponible en agosto de 2022.

Antecedentes de la investigación

Como socios de la Google App Defense Alliance, los investigadores detectaron una aplicación troyanizada disponible en Google Play Store, y denominamos AhRat al malware basado en AhMyth que contenía.

Inicialmente, la aplicación iRecorder no tenía ninguna característica dañina. Lo que es bastante infrecuente es que la aplicación recibiera una actualización que contenía código malicioso varios meses después de su lanzamiento.

El comportamiento malicioso específico de la aplicación, que implica la extracción de grabaciones del micrófono y el robo de archivos con extensiones específicas, indica potencialmente su implicación en una campaña de espionaje.

La aplicación maliciosa, con más de 50.000 descargas, fue eliminada de Google Play tras nuestra alerta; la empresa no ha detectado AhRat en ningún otro lugar.

Es raro que un desarrollador suba una aplicación legítima, espere casi un año y luego la actualice con código malicioso. El código malicioso que se añadió a la versión limpia de iRecorder se basa en el RAT (troyano de acceso remoto) AhMyth Android de código abierto y se ha personalizado para convertirlo en lo que hemos denominado AhRat.

Aparte de este caso, los investigadores no han detectado AhRat en ningún otro lugar. Sin embargo, esta no es la primera vez que un malware para Android basado en AhMyth está disponible en Google Play; anteriormente publicamos la investigación sobre una aplicación troyanizada de este tipo en 2019. En aquel entonces, el spyware, construido sobre los cimientos de AhMyth, eludió el proceso de verificación de aplicaciones de Google dos veces, presentándose como una aplicación maliciosa que ofrecía streaming de radio.

Visión general de la aplicación

Además de proporcionar una funcionalidad legítima de grabación de pantalla, el iRecorder malicioso puede grabar el audio circundante desde el micrófono del dispositivo y subirlo al servidor de comando y control (C&C) del atacante.

También puede extraer del dispositivo archivos con extensiones que representan páginas web guardadas, imágenes, archivos de audio, vídeo y documentos, así como formatos de archivo utilizados para comprimir varios archivos. El comportamiento malicioso específico de la aplicación -exfiltrar grabaciones del micrófono y robar archivos con extensiones específicas- tiende a sugerir que forma parte de una campaña de espionaje. Sin embargo, no hemos podido atribuir la aplicación a ningún grupo malicioso concreto.

Como socio de la Google App Defense Alliance, ESET identificó la versión más reciente de la aplicación como maliciosa y compartió rápidamente sus hallazgos con Google. Tras nuestra alerta, la aplicación fue retirada de la tienda.

Distribución

La aplicación iRecorder se publicó inicialmente en Google Play Store el 19 de septiembre de 2021, ofreciendo la funcionalidad de grabación de pantalla; en ese momento, no contenía ninguna función maliciosa. Sin embargo, hacia agosto de 2022, detectamos que el desarrollador de la aplicación había incluido funciones maliciosas en la versión 1.3.8. Como se ilustra en marzo de 2023, la aplicación había acumulado más de 50.000 instalaciones.

Atribución

Anteriormente, el código abierto AhMyth fue empleado por Transparent Tribe, también conocido como APT36, un grupo de ciberespionaje conocido por su amplio uso de técnicas de ingeniería social y por tener como objetivo organizaciones gubernamentales y militares del sur de Asia. Sin embargo, no podemos atribuir las muestras actuales a ningún grupo específico, y no hay indicios de que hayan sido producidas por un grupo conocido de amenazas persistentes avanzadas (APT).

Análisis

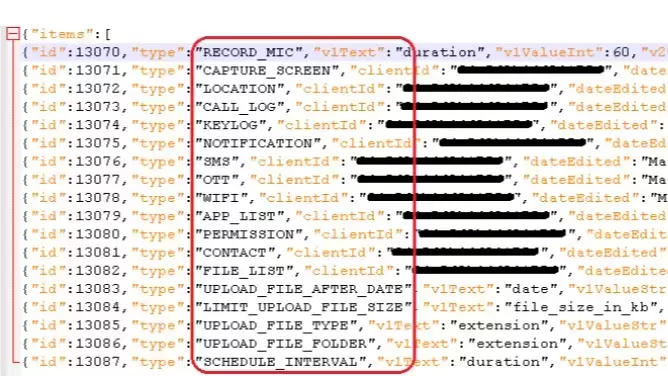

Durante nuestro análisis, ESET identificó dos versiones de código malicioso basadas en la AhMyth RAT. La primera versión maliciosa de iRecorder contenía partes del código malicioso de la AhMyth RAT, copiado sin ninguna modificación.

La segunda versión maliciosa, que denominamos AhRat, también estaba disponible en Google Play, y su código AhMyth estaba personalizado, incluido el código y la comunicación entre el servidor de mando y control (C&C) y la puerta trasera. En el momento de esta publicación, no hemos observado AhRat en ninguna otra aplicación de Google Play ni en ningún otro lugar, siendo iRecorder la única aplicación que contenía este código personalizado.

AhMyth RAT es una potente herramienta capaz de realizar varias funciones maliciosas, como filtrar registros de llamadas, contactos y mensajes de texto, obtener una lista de archivos del dispositivo, rastrear su ubicación, enviar mensajes SMS, grabar audio y tomar fotografías. Sin embargo, sólo observamos un conjunto limitado de funciones maliciosas derivadas de la RAT AhMyth original en las dos versiones analizadas aquí.

Estas funcionalidades parecían ajustarse al modelo de permisos de la app ya definido, que concede acceso a los archivos del dispositivo y permite la grabación de audio. En particular, la aplicación maliciosa ofrecía funciones de grabación de vídeo, por lo que era de esperar que pidiera permiso para grabar audio y almacenarlo en el dispositivo.

Una vez instalada, la aplicación maliciosa se comportaba como una aplicación estándar, sin solicitar ningún permiso especial que pudiera revelar sus intenciones maliciosas.

Medidas preventivas y de protección

Afortunadamente, en Android 11 y versiones superiores se han implementado medidas preventivas a través de la hibernación de aplicaciones. Esta función coloca las aplicaciones inactivas en un estado de hibernación, restableciendo sus permisos y evitando que las aplicaciones maliciosas funcionen como se pretende. Aunque estas medidas proporcionan una capa de protección, es crucial que los usuarios empleen soluciones de seguridad adicionales como ESET Mobile Security para salvaguardar sus dispositivos frente a posibles brechas de seguridad.

AhRat es una personalización de la AhMyth RAT de código abierto, lo que indica una importante inversión de esfuerzo por parte de los autores de la aplicación. Al adaptar el código a sus necesidades, obtuvieron capacidades de control remoto sobre los dispositivos comprometidos, permitiendo las acciones maliciosas de grabar audio y robar tipos de archivos específicos. Sin embargo, se desconoce la motivación de estas acciones.

La investigación sobre la aplicación AhRat sirve de recordatorio de la evolución de las amenazas en el panorama digital. Los usuarios deben permanecer alerta y dar prioridad a la protección de sus datos. Los esfuerzos de colaboración entre los investigadores de seguridad, las tiendas de aplicaciones y los propios usuarios son cruciales para detectar y eliminar estas amenazas. A medida que avanza la tecnología, es imperativo actualizar continuamente las medidas de seguridad para ir un paso por delante de los actores maliciosos y salvaguardar el ecosistema digital.

Conclusión

La investigación sobre la aplicación AhRat sirve de recordatorio de la evolución de las amenazas en el panorama digital. Los usuarios deben permanecer alerta y dar prioridad a la protección de sus datos. Los esfuerzos de colaboración entre los investigadores de seguridad, las tiendas de aplicaciones y los propios usuarios son cruciales para detectar y eliminar estas amenazas. A medida que avanza la tecnología, es imperativo actualizar continuamente las medidas de seguridad para ir un paso por delante de los actores maliciosos y salvaguardar el ecosistema digital.

- Este artículo fue escrito por uno de nuestros miembros activos de la comunidad, quien está comprometido en compartir las últimas noticias y tendencias del mundo web3, gaming y criptomonedas. Si te apasiona la tecnología blockchain y quieres mantenerte actualizado sobre las novedades del mundo web3, te invitamos a unirte a nuestra comunidad hoy mismo. Regístrate y descubre todas las ventajas de ser parte de una comunidad en constante crecimiento, donde podrás conectarte con otros entusiastas y aprender de los expertos. ¡Únete ahora y comienza a explorar el futuro de la web!

Share Share Share

(0) Comments

More from @digitalcori for #OlaGG

View MoreRyan Cohen de GameStop Cree que las Unidades de Disco Deben ser Obligatorias para las Consolas

over 2 years ago

5 views